Microsoft Azureコラム

Writer:佐久森

Azure Active Directoryとは?IDの一元管理とシングルサインオンで業務の効率化を実現

注:「Azure Active Directory(Azure AD) 」は、2023年7月11日に「Microsoft Entra ID」に名称変更されています。

ICT(情報通信技術)がビジネスへも広がったことで、社外から企業内のシステムやデータへアクセスするケースが増えています。一方、SaaSなどのクラウドサービスを利用する企業も急増し、基幹システムやアプリケーションへのアクセス管理が複雑になっていることが課題の1つです。そこで知っておきたいのがIDの一元管理ができるMicrosoftの「Azure Active Directory」(以下Azure AD)です。本コラムでは、 Azure ADとは何なのか、そして従来のオンプレミスADとの違いや代表的な機能を使ったユースケース、Azure ADで選択できる4つのライセンスについて解説します。

ネクストステップにおすすめ

Azure ADとは

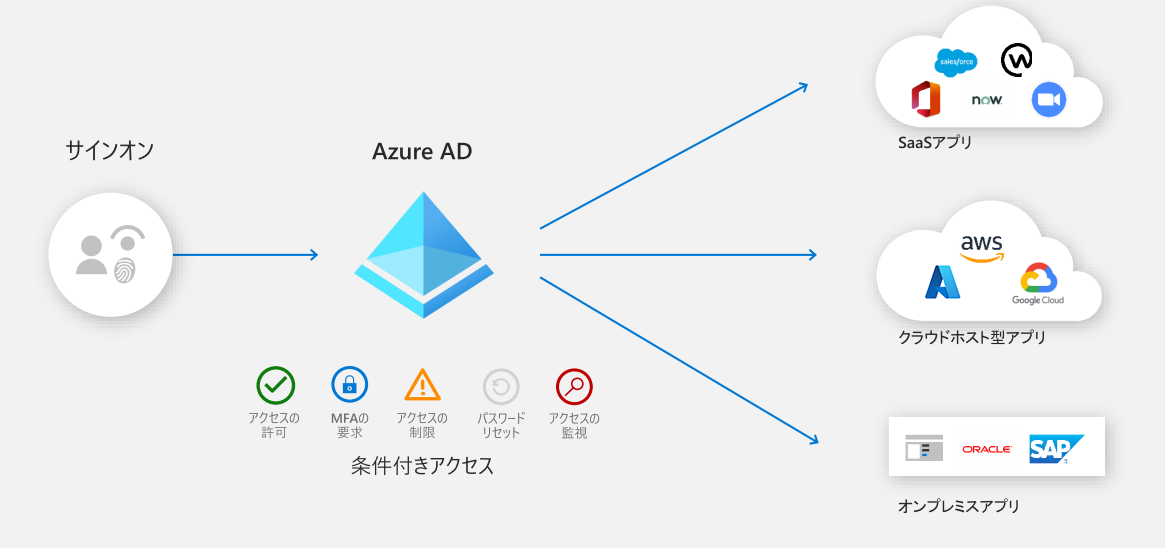

Azure ADとは、Microsoft Azureで提供されているクラウドサービスで、認証やアクセス認可、デバイス管理などIDの一元管理ができます。下図のように、クラウドIDを軸にした全体像を見るとイメージしやすいでしょう。

従来のオンプレミスADやクラウドサービス、あるいは社内管理されていない個人所有のPCやスマートフォンといったデバイスは、Azure ADと連携することでIDを一元管理できるようになります。サービスやシステムによってはシングルサインオン(SSO)も利用できるため、セキュリティを保ったまま管理コストを下げることができます。

Azure ADがなぜ注目されているのか

これまで企業の重要なデータや基幹システムは社内のローカルネットワークに構築されることが多かったため、オンプレミスADだけで管理が可能でした。しかし近年、企業におけるSaaSをはじめとしたクラウドサービス利用や、テレワークの普及によるアクセス元の分散化などで、オンプレミスADだけでは管理が難しくなったのです。このような現状はIDやデバイス管理が複雑になっただけではなく、リソースへのアクセス認証・認可のコントロールを含めた情報セキュリティ対策にも大きな影響を与えています。このような背景から、クラウドやオンプレミスも包括して一元管理できる Azure ADが注目されているのです。

Azure ADを利用するメリット

Azure ADを利用することで、企業のIT管理者は、社員が利用するIDやデバイス、アプリケーションへのアクセス管理を一元管理できるようになります。また、システムやデータへのアクセスを行うユーザーも、シングルサインオン(SSO)での認証や資格情報が利用できるため、異なるシステムやサービスごとにログインする手間が省けて業務の効率化が期待できるといったメリットがあります。

Azure ADとオンプレミスADの違い

従来のオンプレミスADは、ローカル(社内ネットワーク)範囲に限定したアクセス権限や接続デバイスの管理をするものでした。一方、 Azure ADは、クラウドのID管理サービスです。オンプレミスADはもちろん、クラウドサービスやデバイスなどと連携することで、さまざまなIDのアクセスコントロールが可能です。

また、オンプレミスADの場合、リソース管理のためにディレクトリサービスを提供するLDAPサーバのプロトコルを利用する必要がありました。しかし、 Azure ADはLDAPだけではなく、OAuth2やSAML、WS-Federationなどのさまざまな認証プロトコル(規約)に対応しています。

Azure ADの代表的な機能

それでは、Azure ADで利用できる代表的な機能を見ていきましょう。

IDの管理

多要素認証(MFA)

システムやデータへのアクセスに、多要素認証(MFA)のアクセスポリシーを設定できます。認証方法としては以下の2つ以上の要素を適用します。

- ユーザーが知っている知識

- ユーザーの持ち物

- ユーザーの生体

例えば、「ユーザーが知っている知識」に関してはパスワードが一般的ですし、「ユーザーの持ち物」に関してはスマートフォンなどのハードウェア、「ユーザーの生体」に関しては指紋や顔面認証などが当てはまります。

条件付きアクセス

条件付きアクセスは、アクセスをブロックする、または制限するための条件を設定するものです。

アクセス条件として複数のポリシーを設定することで、そのうちの1つでもポリシーに反していた場合にアクセスをブロックする、あるいは制限することができます。例えば、アクセス条件に「経理部門」かつ「Windowsユーザー」を設定した場合、経理部門以外のユーザーであったり、使用しているPCがMacOSであったりするとアクセスがブロックされます。

アプリケーション管理

Azure ADでは、アプリケーションへのアクセスに対してもポリシーを設定できます。例えば「SaaSのアプリケーションにアクセスするためには多要素認証を要求する」といったアクセスポリシーの設定が可能です。

デバイス管理

デバイス管理では、社内で利用するPCやタブレットはもちろん、社外で利用するデバイス(個人が所有するデバイス)も管理できます。デバイスIDを管理することで、セキュリティレベルを保ったまま場所や時間に関係なくデバイスを利用できるのです。そのため、デバイスを社内でしか利用できないといった制限をする必要がなくなり、ユーザーの利便性を高められます。さらにIDとパスワードだけの認証といったサイバー攻撃への脆弱性も、管理された信頼できるデバイスを利用することで高いセキュリティを確保できます。

ハイブリッドID

Azure ADでは、オンプレミスADも含めたIDの一元管理が可能です。クラウドやオンプレミスといった2つの環境でも、共通のユーザーIDで認証と承認ができるのです。これにより、IT管理者が行うID管理が簡素化されて負担軽減につながります。また、クラウドとオンプレミスの双方をシングルサインオン(SSO)にて利用できるので利便性の向上が期待できます。

レポートの管理

Azure ADでは、セキュリティレポートやアクティビティレポートが利用できます。管理しているユーザーが、アプリケーションやサービスをどのように利用しているかを管理できるのです。また、ユーザーの利用レポートをもとに、管理環境のリスク管理ができます。レポートの種類には以下のようなものが挙げられます。

- アクティビティレポート

- 監視ログレポート

- サインインレポート など

これらレポートを使用すれば、管理しているユーザーのアプリおよびサービスにおける利用や、管理下にある潜在的リスクの検出、あるいは、ユーザーの作業における問題のトラブルシューティングに役立ちます。

Azure ADのユースケース

Azure ADで実現できる機能について、例えば「条件付きアクセス」のユースケースを見ていきましょう。

条件付きアクセスは、クラウドサービスやオンプレミスアプリに、安全でシームレスなアクセスを可能にする機能です。ユーザーがサインオンする際に、Azure ADで以下のような条件を検証します。

- アクセスの許可

- MFA(多要素認証)の要求

- アクセスの制限

- アクセスの監視

ユーザーはSaaSなどのクラウドアプリやオンプレミスアプリへのアクセスを試みます。サインオンをする際にはまず、Azure ADの機能によって「条件付きアクセス」を検証されます。アクセスするユーザーのIDがポリシーで設定された特定の条件を満たしていない場合には、アクセスがブロックされたり制限されたりします。

例えば、多要素認証が必要なアクセスポリシーの場合には、ユーザーはMFA(多要素認証)を実行するように要求されます。その結果、要件を満たせなければアクセスのブロックあるいはアクセスの制限がかけられてしまうのです。アクセス要件を満たせば、クラウドアプリやオンプレミスアプリへのアクセスが許可されます。

このように、ユーザーIDに対してさまざまな条件付きアクセスなどでIDを制御するのがAzure ADであり、クラウドのID管理機能の大きな特徴なのです。

Azure ADの4つのライセンス(エディション)

Azure AD は、4つのライセンスに分かれており、「Free(無料)」「Microsoft365アプリ」「Premium P1」「Premium P2」を選択できます。

以下、それぞれのプランにて利用できる機能一例です。

※2021年6月現在のプランです。

| 機能 | Free(無料) | Microsoft 365 アプリ | PREMIUM P1 | PREMIUM P2 |

|---|---|---|---|---|

| Core IDとアクセスの管理 | ||||

| ディレクトリ オブジェクト |

500,000オブジェクト制限 | オブジェクト制限なし | オブジェクト制限なし | オブジェクト制限なし |

| シングル サインオン |

○ | ○ | ○ | ○ |

| ユーザーおよび グループ管理 |

○ | ○ | ○ | ○ |

| デバイス登録 | ○ | ○ | ○ | ○ |

| Azure AD Connect同期 | ○ | ○ | ○ | ○ |

| MFA | ○ | ○ | ○ | ○ |

| ハイブリッド ID | ||||

| アプリケーション プロキシ |

○ | ○ | ||

| Microsoft Identity Manager ユーザーCAL |

○ | ○ | ||

| 条件付きアクセス | ||||

| グループ、場所、 およびデバイスの 状態に基づいた 条件付きアクセス |

○ | ○ | ||

| 使用条件 | ○ | ○ | ||

| 条件付きアクセスを 使用したMFA |

○ | ○ | ||

| 料金 | ||||

| 無料 | O365 E1、E3、 E5、F3 |

672円 /月額・ユーザー |

1,008円 /月額・ユーザー |

|

スクロールしてご覧ください。

スクロールしてご覧ください。

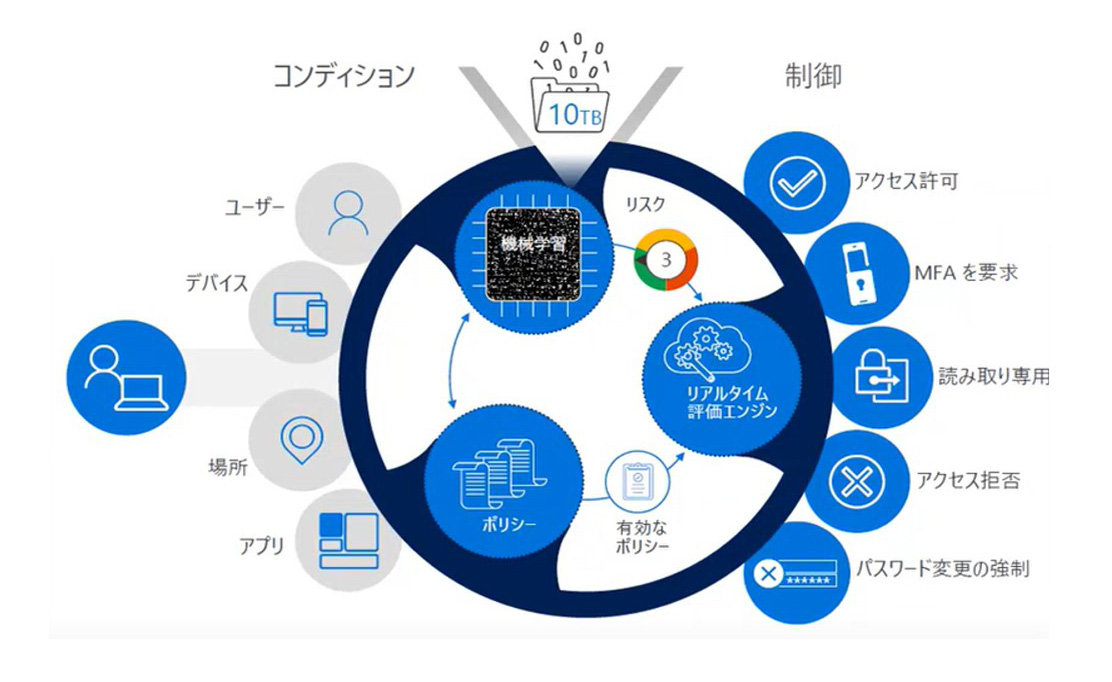

機械学習や条件付きアクセスでの多要素認証は「Premium P2」で実現

Premium P2では、ユーザーごとのIDに対するリスクの情報が利用できるため、機械学習などを利用したアイデンティティプロテクションで、より高度な条件でのアクセスポリシーを実現できます。

例えば、日頃からアクセスされているIPアドレス(地理情報)と違うことや、IDが侵害されている恐れ(ユーザーリスクの情報)がある場合、アイデンティティプロテクションで不審なアクティビティとして検知し、リスクに応じたポリシーを適用できます。このように、Premium P2ならばユーザーリスク条件に合わせて多要素認証のプロテクションをかけるといった使い方ができるのです。

まとめ

Azure ADは、クラウドのID管理サービスです。オンプレミスADやクラウドサービス、モバイルデバイスなどを連携することで、IDの一元管理やシングルサインオン(SSO)を実現します。Azure ADでは、IDの多要素認証(MFA)や条件付きアクセスなど、ポリシーを設定することでアクセス制御が可能です。Azure ADには4つのライセンスがあります。中でもPremium P2では、機械学習を利用したアイデンティティプロテクションが可能ですので、普段のふるまいと異なるIDを検知して、条件付きアクセスに多要素認証を施すなど、今後求められる高セキュリティを実現できます。