Microsoft Azureコラム

Writer:手戸 蒼唯(てど あおい)

GitHubのセキュリティ対策完全ガイド:想定リスクと対策、プラン別の機能比較まで詳しく解説

開発プラットフォームとして広く利用されているGitHubですが、機密情報の漏洩や不正アクセス、依存関係の脆弱性など、さまざまなセキュリティリスクが存在します。 本記事では、GitHubにおける主要なセキュリティリスク、GitHub自体が提供する保護機能、そして企業・個人それぞれが実施すべき対策について詳しく解説します。 Secret ScanningやDependabotなどの具体的な機能の活用方法から、組織全体でのセキュリティポリシーの策定まで、実践的な対策をご紹介します。セキュアな開発環境の構築にお役立てください。 東京エレクトロンデバイスは企業の安全なGitHub導入をサポートしています。導入をお考えの企業担当者様はお気軽にご相談ください。

関連資料

GitHubのセキュリティ対策とは

GitHubは、多くの開発者やチームが利用するコード管理プラットフォームであり、チームで協力して業務を進めたり、効率的にプロジェクトを管理したりするのに役立ちます。

しかし便利な一方で、コードやデータをオンライン上で扱うため、セキュリティリスクが存在することも事実です。不適切な管理や設定ミスによって、意図しないデータ漏洩や不正アクセスが発生する可能性があります。

不正利用を防ぐためには、GitHubのセキュリティ機能を正しく理解し、適切に活用することが非常に重要です。

なぜGitHubのセキュリティ対策が必要なのか

GitHubは、ソフトウェア開発やコード管理を行うために広く使用されているプラットフォームですが、その利便性と同時にセキュリティ上のリスクも伴います。

そこで本章では、GitHubを用いることで起こりうるセキュリティリスクについてご説明します。

機密情報の漏洩リスク

GitHubに機密情報(APIキーやパスワード、認証トークンなど)を含むコードを公開してしまうと、外部の攻撃者に不正アクセスされる危険性があります。

特に、パブリックリポジトリ(誰でもアクセス可能な公開状態のリポジトリ)に誤って機密情報を含むファイルをアップロードすると、それが簡単に盗まれたり悪用されたりする可能性があります。

不正アクセスとデータ改ざん

GitHubのリポジトリに対する適切なアクセス権限管理が行われていないと、意図しないユーザーがリポジトリにアクセスし、コードやデータを改ざんするリスクがあります。

セキュリティホールが発生する可能性、プロジェクトの知的財産が盗まれるなどの被害が生じる恐れがあります。

外部依存関係の脆弱性

GitHubで外部ライブラリやパッケージを依存関係として使用することが一般的ですが、こうしたライブラリに脆弱性がある場合、プロジェクト全体が攻撃にさらされる可能性があります。

GitHub利用時に推奨されるセキュリティ対策

では、こうしたセキュリティリスクに対してどのような対策を取るのが望ましいのでしょうか。

まずここでは上記機密情報の漏洩リスクに対して、GitHub上で取られているセキュリティ対策、企業や個人が採るべきセキュリティ対策についてご紹介します。

GitHub上でのセキュリティ対策

GitHubでは、機密情報漏洩リスクを減らすために以下の機能を利用することができます。

- Secret Scanning

リポジトリに含まれるAPIキーやパスワードを自動的にチェックし、誤って公開された場合に警告を表示する機能です。機密情報が外部に漏れるのを防ぐのに役立ちます。 - Private Repositories

GitHubでは公に公開されるパブリックリポジトリのほかに、指定されたユーザーのみがアクセスできるプライベートリポジトリも提供されています。機密情報を含むリポジトリはパブリックではなく、プライベートに設定することができます。

企業で取るべきセキュリティ対策

企業では、リポジトリ内での機密情報漏洩を防ぐために、以下の対策を実施することが大切です。

- プライベートリポジトリの使用

機密性の高いリポジトリはプライベートに設定し、招待されたメンバーのみがアクセスできるようにします。 - Secrets Managementツールの導入

Secrets Managementツール は、機密情報(APIキー、認証情報、パスワードなど)を管理するための専用のツールで、一般的に外部のセキュリティサービスが提供しています。

代表例としては Azure Key Vault などがあります。機密情報を外部サービスで安全に管理するのに役立ちます。 - GitHub Secretsを使用

GitHub Secretsは、GitHub内での機密情報管理のための機能です。

主にGitHub ActionsでCI/CDパイプラインを管理する際に、コードや設定ファイルに機密情報を埋め込まずに管理することができます。

個人が意識すべきセキュリティ対策

個人でも、GitHub上での機密情報漏洩を防ぐために以下の対策が必要です。

- 公開前の確認

リポジトリをパブリックにする前に、コードに機密情報が含まれていないかを必ず確認します。特に、APIキーやパスワードがコード内に含まれていないかをチェックし、もし発見した場合は削除してから公開するようにしましょう。

不正アクセスとデータ改ざんに対するセキュリティ対策

次に不正アクセスとデータ改ざんというリスクに対して、GitHub上で取られているセキュリティ対策、企業や個人が採るべきセキュリティ対策についてご紹介します。

GitHub上でのセキュリティ対策

GitHub上で利用できるセキュリティ対策は以下のとおりです。

- 二段階認証(2FA)の導入

GitHubでは、二段階認証(2FA)を有効にすることで、パスワードだけでなく追加の認証を求めるため、アカウントへの不正アクセスを防ぐことができます。

2FAは、セキュリティを強化するために必須の機能です。 - アクセスログの監視

GitHubでは、リポジトリにアクセスしたユーザーの情報(IPアドレスや日時など)をログとして記録しています。

このログを定期的に確認することで、不審なアクセスを早期に発見することができます。 - ブランチ保護ルールの設定

GitHubでは、ブランチ保護ルールを設定することができます。このルールにより、特定のブランチ(例えばmainやmaster)への直接的な書き込みを制限し、プルリクエスト(PR)のみで変更を加えることができるようにします。

この設定により、改ざんを防ぐことができます。

企業で取るべきセキュリティ対策

企業で取るべき対策は以下のとおりです。

- アクセス権限の厳格な管理

企業では、リポジトリへのアクセスを必要なメンバーだけに絞り、アクセス権限を最小限にする必要があります。

例えば、コードの閲覧だけが必要なメンバーには「Read」権限、変更が必要なメンバーには「Write」権限を付与し、アクセス権限の過剰な付与を避けます。 - 二段階認証(2FA)の強制

会社全体でGitHubアカウントに対して二段階認証を必須にし、アカウントの不正ログインを防止します。 - コードレビューとマージポリシーの設定

チーム内でコードレビューを義務付け、マージ前に必ず複数人の承認を得るようにします。不正なコード変更を防ぐのに役立つでしょう。

個人で取るべきセキュリティ対策

個人で取るべき対策は、次のとおりです。

- 定期的なアクセス確認と監視

自分が管理しているリポジトリに対するアクセスログを定期的に確認し、不審なアクセスがないかチェックしましょう。

万が一、不正アクセスを発見した場合は、即座にパスワードを変更し、関連する認証情報を無効化することが重要です。

外部依存関係の脆弱性に対するセキュリティ対策

ソフトウェア開発では、多くのプロジェクトで外部依存関係(他のライブラリやパッケージ)を使用します。

こうした依存関係に脆弱性が含まれている場合、プロジェクト全体が攻撃にさらされる可能性があります。

以下、GitHub、企業、個人でのセキュリティ対策についてご紹介します。

GitHub上で取られているセキュリティ対策

GitHubは、外部依存関係の脆弱性を早期に発見し、プロジェクトを守るために以下のようなセキュリティ対策を提供しています。

- Dependabot

「Dependabot」は、GitHubが提供する自動更新ツールです。使用しているライブラリやパッケージに脆弱性が見つかると、自動でプルリクエスト(PR)を作成し、安全な最新バージョンへのアップデートを提案します。

セキュリティリスクの軽減に役立つ機能です。 - Security Advisories

セキュリティアドバイザリは、GitHub上で発見された脆弱性に関する情報を、迅速にプロジェクトチームと共有する仕組みです。

依存関係の問題が発見されると、リポジトリのメンバーがすぐに警告を受け取り、対応することができます。 - Code Scanning

コードスキャンは、コード自体に潜む脆弱性を発見する機能です。プロジェクト内で外部依存関係に関連するセキュリティ問題をチェックするのに役立ちます。

企業で取るべきセキュリティ対策

企業が外部依存関係に対するセキュリティを強化するためには、以下の対策が効果的です。

- 依存関係の定期的な監査

外部依存関係に脆弱性がないか、定期的な監査を行うことが重要です。依存しているライブラリやパッケージのセキュリティ情報を確認し、リスクがある場合には更新や修正を行います。自動化されたツール(例えば、DependabotやSnykなど)を使うと効果的です。 - 依存関係のバージョン固定

依存関係を定期的に更新することは重要ですが、バージョンを固定することで予期しないセキュリティリスクを回避することができます。固定バージョンを使うことで、ライブラリの急なアップデートに伴うリスクを最小限に抑えることができます。 - 内部ライブラリの使用

外部ライブラリの代わりに、自社開発のライブラリを使用することで、外部依存のリスクを低減することもできます。自社内でライブラリを管理することで、脆弱性の特定と修正を迅速に行えるようになります。

個人で取るべきセキュリティ対策

個人も外部依存関係による脆弱性のリスクを減らすために、以下の対策を講じるとよいでしょう。

- Dependabotの有効化

GitHubリポジトリにおいて、Dependabotを有効にすることで、使用しているライブラリの最新のセキュリティアップデートを自動的に取得することができます。 - 不要なライブラリの削除

プロジェクトで使用していないライブラリやパッケージは、不要な依存関係を削除することが重要です。依存関係が少なくなるほど、セキュリティリスクも低減します。 - ライブラリの信頼性とセキュリティレビュー

使用する外部ライブラリの信頼性を確認することが大切です。人気があり、コミュニティのレビューや更新が頻繁に行われているライブラリを選ぶことで、脆弱性が報告されるリスクを減らすことができます。

社内で行うべき運用ルールの構築

上記のセキュリティ対策に加えて、企業は社内のルール作りや運用の観点からも対策を講じることが非常に重要です。

ここでは、GitHubを活用する際に企業やチーム内で取り組むべきセキュリティ対策についてご紹介します。

セキュリティポリシーの策定

セキュリティポリシーとは、組織内でのセキュリティ管理を行うための基本的な方針やルールを定めた文書です。企業がGitHubを安全に運用するためには、以下のようにセキュリティポリシーを策定し、全社員がその方針を理解し、実践できるようにすることが重要です。

- セキュリティポリシーの明文化

企業内でのセキュリティ方針を明確にし、全員が共通の理解を持てるようにするために、セキュリティポリシーを文書化します。GitHubの使用に関する基本的なルールを定め、全社員に徹底しましょう。 - 内部セキュリティ研修

社員がセキュリティ意識を高め、日々の業務で適切なセキュリティ対策を取れるようにするため、定期的なセキュリティ研修を実施することも大切です。 - リスク管理とインシデント対応のルール

セキュリティの脅威やインシデントが発生した場合に、どのように対応するかを定めたポリシーを作成することも大切です。データ漏洩や不正アクセスに対する即時対応手順、通知先、再発防止策を内容として含めておきましょう。

定期的な監査とセキュリティレビュー

監査やレビューに関しては、以下の取り組みが有用です。

- 定期的なセキュリティ監査

社内のセキュリティポリシーや運用が適切に守られているかを定期的に監査し、改善策を講じます。リポジトリのアクセス権限設定や、依存関係の管理、コードレビューの実施状況を含めた評価を行うことが重要です。 - セキュリティチェックリストの作成

開発プロセスの各段階(コード書き込み、レビュー、デプロイなど)で遵守すべきセキュリティチェックリストを作成し、それを基にセキュリティ確認を行うことをルール化するという対策も有効です。

GitHub法人向けプランの検討

GitHubではプランをアップグレードすることで、セキュリティ機能を強化することが可能です。

現在のプロジェクトの状況などを考慮し、セキュリティ機能をあげる必要がある場合は上位のプランへのアップグレードも検討してみましょう。

【関連記事】

個人での運用ルールの構築

では個人が業務を行う際に気を付けるべき運用ルールとしては、どのようことがあるでしょうか。ここでは個人として実践すべき具体的な行動指針をご紹介します。

個人情報の公開を避ける

GitHubリポジトリに名前、住所、電話番号、メールアドレス、パスワードなどの個人情報を公開することは避けましょう。特に、パブリックリポジトリにこれらの情報を含めてしまうと、外部から簡単にアクセスされる可能性があります。

こうした情報は、GitHub ActionsのSecrets機能や他のセキュアな管理ツールを使って保管しましょう。

gitignoreファイルの活用

gitignoreファイルとは、Gitに対して「このファイルやフォルダはリポジトリに追加しないでください」という指示を出すための設定ファイルです。

これを活用することで、誤って公開したくないファイルをリポジトリに含めないようにすることができます。

他者の著作権を尊重する

他者のコードやライブラリを使用する場合、そのコードがライセンスされていることを確認し、必要に応じて著作権表示やライセンス情報を明記します。

また、オープンソースソフトウェアのライセンス条件を守り、適切に使用するように心がけます。

GitHubのプランごとのセキュリティ機能

GitHubで提供されるセキュリティ機能は上記でご紹介したように多数ありますが、利用できるセキュリティ機能はプランにより異なっています。

ここではGitHubプランの概要、利用できるセキュリティ対策についてご紹介します。

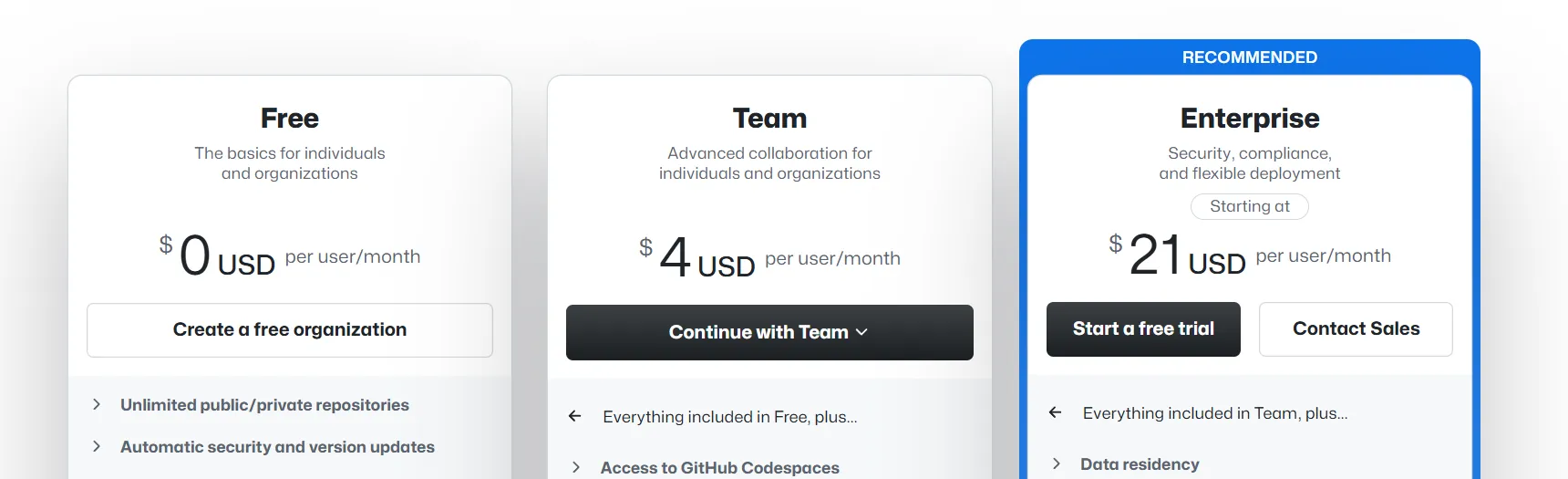

GitHubのプラン一覧

GitHubには個人開発者から企業まで対応する複数のプランがあり、セキュリティ機能もプランごとに異なります。主に以下のプランがあります。

1. Freeプラン

- 費用: 無料

- 個人開発者や小規模プロジェクト向けです。パブリック・プライベートリポジトリは無制限で利用可能です。セキュリティ機能としては、2FAやリポジトリ保護が基本的にサポートされていますが、企業向けの詳細な監査ログやSSOなどの高度な機能はありません。

2. Teamプラン

- 費用: 月額$4/ユーザー

- 小中規模のチーム向けで、アクセス権限管理や必須レビューワー設定など、チームのセキュリティ管理が強化されます。コードレビューのプロセスでセキュリティリスクを減少に役立つ機能が備わったプランです。

3. Enterpriseプラン

- 費用: 月額$21/ユーザー

- 大規模な企業向けで、シングルサインオン(SSO)や監査ログ、GitHub Enterprise Serverによる社内管理など、セキュリティが最も強化されています。プレミアムサポートも提供され、企業のセキュリティニーズに完全に対応します。

4. GitHub Advanced Security(Enterpriseプランと組み合わせて利用)

- 費用: 月額$49/ アクティブユーザー

- 高度なセキュリティ機能を提供するプランで、プライベートリポジトリでのコードスキャンやシークレットスキャンが可能になり、リスクを開発初期段階で特定・修正することができます。特に機密性の高いプロジェクトやセキュリティ要件の厳しい企業に適したプランです。

2025年1月確認時点の料金です。最新の情報は公式ページからご確認ください。

プランによるセキュリティ機能の違い

GitHubで利用できるセキュリティ機能は以下のように分けることができます。

- すべてのプランで利用可能な機能

- プライベートリポジトリでの利用に制限がある機能

- Enterpriseで利用可能な機能

- GitHub Advanced Securityの有料プランで利用可能な機能

以下で、それぞれの機能についてご紹介します。

すべてのプランで利用可能な機能

GitHubのすべてのプランで利用可能なセキュリティ機能は以下の通りです。

| セキュリティ機能 | 説明 |

|---|---|

| Two-Factor Authentication (2FA) | 2段階認証により、パスワードに加えて追加の認証が求められ、不正アクセスを防止します。 |

| Dependabot Alerts | プロジェクトの依存関係をスキャンし、脆弱性を発見した際に通知します。 |

| Dependabot Security Updates | 脆弱性が検出された場合、安全なバージョンへの更新を提案するプルリクエストを自動で作成します。 |

| Dependabot Version Updates | 依存関係を最新の安全なバージョンに保つための更新プルリクエストを自動作成します。 |

| Role-Based Access Control (RBAC) | ユーザーやチームごとにアクセス権限を設定し、リポジトリの操作を役割に基づいて制御します。 |

| Auditing Log | 重要な操作やアクションを記録し、セキュリティインシデント発生時に原因を追跡できるログ機能です。 |

プライベートリポジトリでの利用に制限がある機能

以下の機能は、パブリックリポジトリ内であればすべてのプランで利用可能ですが、プランによってプライベートリポジトリでの利用に制限があります。

- 以下の機能をプライベートリポジトリでも利用するには、GitHub Enterprise プランへのアップデートが必要です。

| セキュリティ機能 | 説明 |

|---|---|

| Code Scanning(コードスキャン) | プロジェクト内のコードを自動でスキャンし、セキュリティ上の脆弱性やコーディングエラーを検出する機能。 |

| Secret Scanning(シークレットスキャン | コード内に誤って含まれたAPIキーや認証情報などのシークレット情報を自動的に検出する機能。 |

- 以下の機能をプライベートリポジトリで利用するには、Teamプラン以上にアップデートする必要があります。

| セキュリティ機能 | 説明 |

|---|---|

| Required Reviews | プルリクエストをマージする前に必ずレビューを受けることを要求する機能。 |

| Required Status Check(必須ステータスチェック) | プルリクエストが成功するためには特定のステータス(例えばテストの合格など)が満たされる必要がある機能。 |

Enterpriseプランでのみ利用可能な機能

以下は、Enterpriseで利用可能な主な機能です。

FreeやTeamsプランでは利用できません。

| セキュリティ機能 | 説明 |

|---|---|

| Security Overview(セキュリティ概要) | 組織全体のセキュリティ状況を一目で把握できるダッシュボード機能。複数のチームが管理するリポジトリで、セキュリティリスクを一元管理することができる。 |

| Repository Rules(リポジトリルール) | リポジトリ全体で適用されるカスタムルールを設定し、コードの整合性やセキュリティを確保する機能。 |

| Auditing Log API(監査ログAPI | 組織内でのアクティビティログをプログラム経由で取得・分析する機能。 |

| SSO(シングルサインオン) | SAMLを使用したシングルサインオン機能で、ユーザー認証を簡略化する。 |

その他のGitHub Enterpriseの特徴についてはこちらも参考にしてください。

GitHub Enterpriseとは?他のプランとの違いや料金、導入手順について解説

GitHub Advanced Security

GitHub Advanced Securityは高度なセキュリティ機能です。このプランを選ぶと以下の機能を利用することができます。

| セキュリティ機能 | 説明 |

|---|---|

| コードスキャン(Code Scanning) | プライベートリポジトリ内でコードを自動的にチェックし、セキュリティ上の脆弱性やリスクを検出する機能。 |

| シークレットスキャン(Secret Scanning) | プライベートリポジトリ内で誤って公開されたAPIキーや認証情報(シークレット)を検出する機能。 |

| 依存関係スキャン(Dependency Review) | プライベートリポジトリに新しく追加された外部ライブラリや依存関係の安全性を事前に確認し、既知の脆弱性があれば警告を表示する機能。 |

その他のGitHub Advanced Securityの特徴についてはこちらも参考にしてください。

GitHub Advanced Securityとは?開発初期から始めるセキュリティ対策の機能と活用法を解説

プランの選び方

セキュリティ対策に重点を置いたプラン選びでは、プロジェクトの規模やセキュリティ要件に応じて適切なプランを選ぶことが重要です。

以下を参考に、適切なプランを選択してください。

1. Freeプラン

- パブリックリポジトリ中心のオープンソース開発に最適。

- セキュリティ対策が最低限で十分な場合や、外部のセキュリティツールを併用する場合。

2. Teamプラン

- セキュリティリスクを減らしつつ、チームでのコラボレーションを効率化したい場合。

- 小規模から中規模のチームで、リポジトリの保護ルールを適用したい場合。

- パブリックリポジトリとプライベートリポジトリを併用する場合。

3. Enterpriseプラン

- エンタープライズ規模の企業プロジェクト。

- 厳しいセキュリティ要件を持つ環境(例: 金融、ヘルスケア、公共機関)。

4. GitHub Advanced Security

- プライベートリポジトリでも高度なセキュリティ対策を行いたい場合。

- 自動化されたセキュリティスキャンを利用して、潜在的なリスクを開発初期段階で防ぎたい場合。

まとめ

本記事では、GitHubのセキュリティ対策について、その重要性、GitHubで利用できる機能、企業や個人で行うべき対策、GitHubプランによるセキュリティ対策の違いなどについてご紹介しました。

GitHubは開発者にとって欠かせないプラットフォームですが、機密情報の漏洩や不正アクセス、コード改ざん、外部依存関係の脆弱性など、多くのセキュリティリスクを抱えています。GitHubを安全に利用するためには、ツールや機能の活用だけでなく、セキュリティ意識を高め、日々の業務に取り入れていくことが求められます。個人、チーム、企業それぞれが、これらのセキュリティ対策を意識的に実践することで、開発作業が安全かつ効率的に進められる環境を整えることができるでしょう。

東京エレクトロンデバイスは企業の安全なGitHub導入をサポートしています。導入をお考えの企業担当者様はお気軽にご相談ください。

この記事が皆様にとって有益であれば幸いです。