製品紹介|Trellix Integrity Control(TIC)

Trellix Integrity Control(TIC)

組み込み向けデバイス統合監視

組み込みシステム向けアプリケーション制御とシステム変更検知/制御および統合監視

(Trellix Embedded Control+ ePO)

OEM

※OEMとEnterpriseとは?

製品特徴

実行制御・メモリ保護機能・ファイルレスマルウェア対策

- 実行制御:ホワイトリスト登録されたファイルのみ実行許可、ホワイトリスト未登録のファイルは全て実行阻止、未知のマルウェア(ゼロデイ攻撃)に対応

- メモリ保護機能:実行中のプロセスの乗っ取りやバッファオーバーフローを利用した不正なプログラムコードを実行するような攻撃等から保護

- ファイルレスマルウェア対策:Trellixのナレッジ情報をベースにコマンドパターンによるファイルレスマルウェア(ファイルが存在しない攻撃)対策

システムサポートコストの削減

- 簡単/安全な導入によるコスト削除

- コマンド1つでホワイトリストを自動生成(導入工数を削減)

- ホワイトリスト登録されたファイルは、変更や削除といった改ざんから保護され、故意/過失のファイル操作によるシステムの不具合や故障を低減

- システムを停止・再起動せずにセキュリティを担保した状態でホワイトリストの更新が可能

- ブラックリスト型のようなパターンファイルの管理や適用が不要

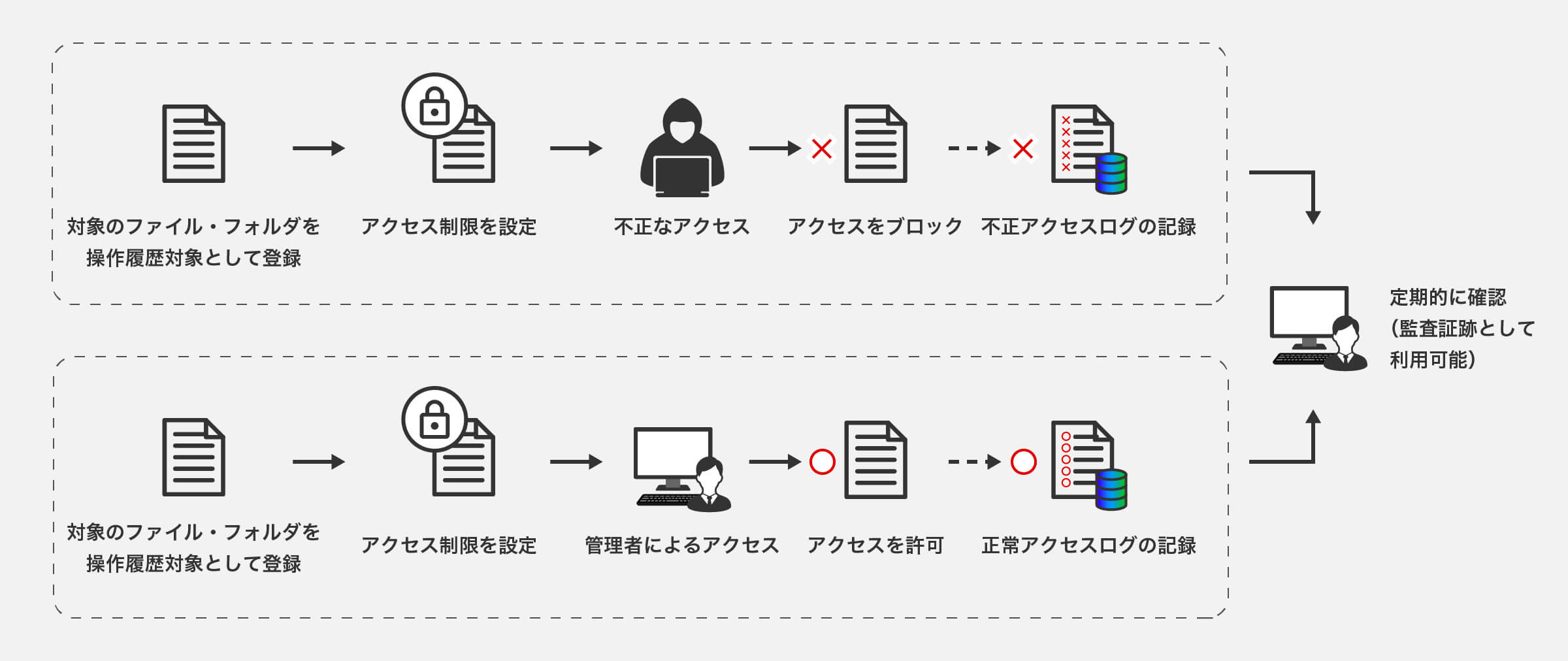

コンプライアンス対応

- ファイル整合性監視により、ファイルの変更者を特定するため各種コンプライアンス(PCIDSS等)を遵守

- 許可されたユーザーやアプリケーションにのみファイルやレジストリキーの更新を許可

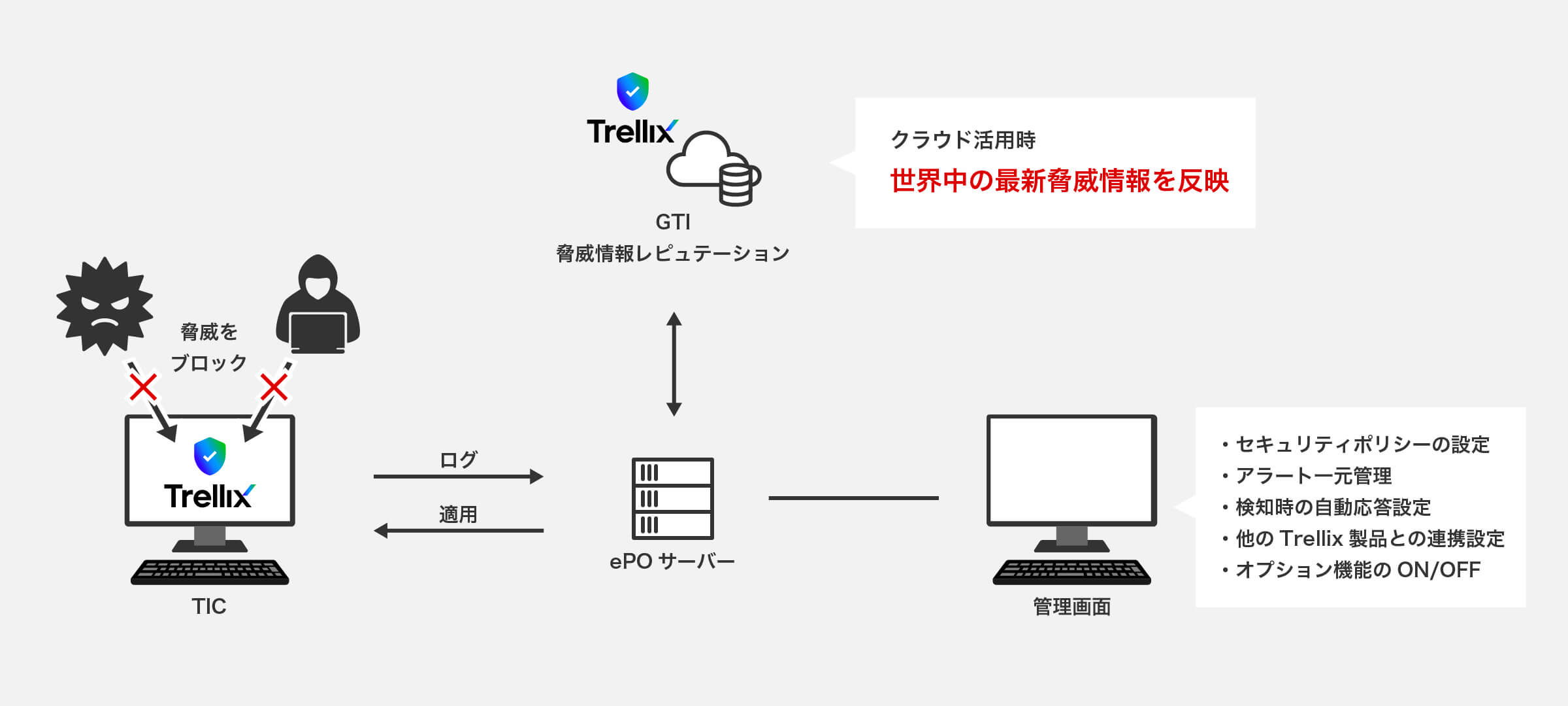

統合管理(ePO)との連携

- 製品の配布やインストール、ポリシー適用等による統合管理コンソールePOを利用可能

- すべての不正操作をePOサーバへ通知し、システムのセキュリティイベントを特定

- ダッシュボード/レポートでシステムのセキュリティの状況や傾向を可視化

運用イメージ

アプリケーション制御イメージ

システム変更検知・制御イメージ

ランサムウェア対策

2017年5月に世界規模で猛威を振るったWannaCryを皮切りに、新種および亜種のランサムウェア

によるインシデントが現在も多発しております。本製品は、実行許可をしたファイル以外は動作させないため、システムに侵入

したランサムウェアの実行をブロックし、システムを保護することができます。

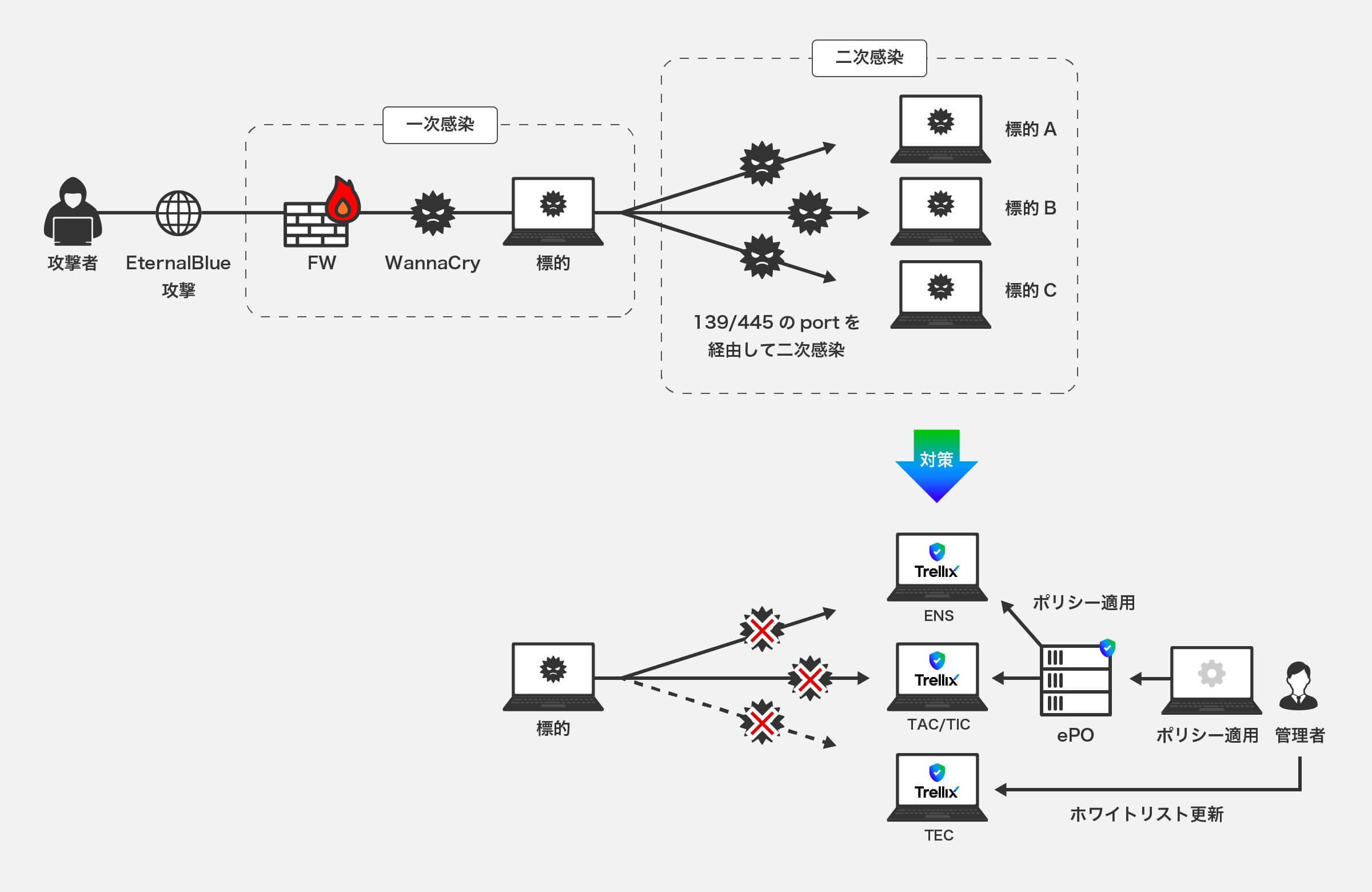

WannaCryの感染・拡散経路

一時感染

インターネット上に接続された対策の甘いコンピュータに対し攻撃者がETERNALBLUEの攻撃手法により侵入し感染させます。(標的PCが感染)

二次感染

侵入成功したWannaCryは、標的PCからアクセス可能な他の端末に対して自動的に再感染活動を行うことでさらに被害を拡大します。

ネットワーク上でファイル共有を行う「Server Message Block」(SMB)の脆弱性を利用しているため感染したPCと同じネットワーク上にある端末にも感染。(感染PCの拡大)