Microsoft Azureコラム

Writer:手戸 蒼唯(てど あおい)

攻撃に負けない工場を作る ~製造業のためのサイバーセキュリティ対策指南書~

近年、製造業を中心に、IoTやAIを活用したスマートファクトリー化が加速しています。DXによる生産性向上が期待される一方で、サイバー攻撃のリスクも高まっています。工場の制御システムがサイバー攻撃を受ければ、生産ラインが停止するだけでなく、機密情報の漏洩や製品の品質低下など、深刻な被害につながりかねません。

本記事では、製造業に求められるサイバーセキュリティ対策について、基本知識から最新動向、具体的な対策事例まで幅広く解説します。IEC 62443 など業界標準の概要や、Microsoft Azureのようなクラウドプラットフォームを活用したセキュリティソリューションも紹介。サイバーセキュリティの専門家として、製造業の DX を力強く支援するための情報をお届けします。

関連資料

サイバーセキュリティとは何か?基礎知識と重要性

サイバー攻撃の種類と事例

サイバー攻撃には、マルウェア、フィッシング、ランサムウェアなど様々な手法があります。

サイバー攻撃の種類(大分類)

代表的な攻撃手法

| 分類 | 攻撃手法 | 説明 |

|---|---|---|

| マルウェア | ウイルス | 自己増殖し、システムに感染して破壊活動を行うプログラム |

| ワーム | ネットワークを介して自己増殖し、システムに被害を与えるプログラム | |

| ボット | 感染したシステムを外部から遠隔操作するプログラム | |

| スパイウェア | ユーザーの情報を収集し、外部に送信するプログラム | |

| トロイの木馬 | 正規のプログラムを装い、内部に不正な機能を隠し持つプログラム (「トロイの木馬」については「安全なフリで侵入する「トロイの木馬」。感染時の処置と防御策とは」もご参照ください。) |

|

| フィッシング | メールフィッシング | 金融機関やサービス事業者を装って個人情報を詐取する詐欺メール |

| スミッシング | SMSを用いて個人情報を詐取する詐欺 | |

| フィッシングサイト | 正規のWebサイトを模倣して個人情報を詐取するサイト | |

| ボイスフィッシング | SMSを用いて個人情報を詐取する詐欺 | |

| ランサムウェア | ランサムウェア | システムに感染し、ファイルを暗号化して身代金を要求するプログラム |

| その他 | DoS/DDoS攻撃 | 大量のトラフィックを送信して対象のシステムやネットワークを停止させる攻撃 |

| SQLインジェクション | Webアプリケーションのデータベースに不正なSQL文を挿入し、データの漏洩や改ざんを行う攻撃 | |

| クロスサイトスクリプティング | Webサイトに悪意のあるスクリプトを埋め込み、閲覧者の情報を盗む攻撃 | |

| 標的型攻撃(APT) | 特定の組織を狙って長期間にわたって行われる高度な攻撃 | |

| サプライチェーン攻撃 | ソフトウェアやハードウェアのサプライチェーンの弱点を突いて、組織に侵入する攻撃 | |

| ゼロデイ攻撃 | 発見されたばかりの脆弱性を悪用する攻撃。パッチが提供される前に悪用される | |

| パスワードクラッキング | パスワードの総当たり攻撃や辞書攻撃により、不正にパスワードを解読する | |

| 中間者攻撃 | 通信の仲介者を装い、通信内容を盗聴・改ざんする攻撃 | |

| DNSキャッシュポイズニング | DNSサーバーに偽の情報を登録し、ユーザーを偽サイトに誘導する攻撃 | |

| セッションハイジャック | ユーザーとWebサーバー間のセッションを乗っ取り、不正にアクセスする攻撃 | |

| リバースエンジニアリング | マルウェアなどのバイナリコードを解析し、内部構造や動作を調べる手法 | |

| ソーシャルエンジニアリング | 人間の心理的な弱点を利用して、機密情報を不正に入手する手口 | |

| クリックジャッキング | Webページ上の見えない領域にボタンを配置し、ユーザーに気づかれないように誘導してクリックさせる手法 | |

| USBメモリを介したマルウェア感染 | USBメモリなどのリムーバブルメディアを介してマルウェアに感染させる手口 | |

| サイドチャネル攻撃 | 暗号処理中の物理的な情報(電力消費、電磁波など)を解析して、秘密鍵を推定する攻撃 | |

| ビジネスメール詐欺(BEC詐欺) | 企業の経営層になりすまして、従業員に不正な送金を指示するメールを送る詐欺 | |

| AIを用いた自動化攻撃 | 機械学習やAIを用いて、攻撃を自動化・効率化する手法 | |

| ブルートフォース攻撃 | パスワードの全組み合わせを総当たりで試す攻撃 | |

| ローグWi-Fiアクセスポイント | 偽のWi-Fiアクセスポイントを設置し、接続したユーザーの通信を盗聴する手口 | |

| SIMスワッピング | 他人のSIMカードを不正に入手し、二段階認証などを突破する攻撃 |

製造業に対する具体的な攻撃事例としては、以下のようなものがあります。

2022年、国内大手自動車メーカーの部品サプライヤーがサイバー攻撃を受け、14カ所の工場の28ラインが停止。約1万3000台分の生産に影響が出ました。攻撃の原因は、サプライヤーのネットワークに侵入したマルウェアでした。自動車産業のサプライチェーンの一部を担う同社の被害は、自動車メーカー各社の生産計画にも大きな影響を及ぼしました。また、2021年には、ある石油パイプラインが、ランサムウェアの攻撃を受け身代金を支払ったという報道がなされました。ランサムウェアは、感染したシステムのデータを暗号化し、復号と引き換えに身代金を要求するタイプのマルウェアです。

このように、サイバー攻撃によって、製造ラインの停止や製品の品質低下などの深刻な被害が発生しています。さらに、機密情報や顧客情報の漏洩など、企業の信頼を大きく損なうリスクもあります。製造業のグローバル化・ネットワーク化が進む中、サプライチェーン全体の視点でのサイバーセキュリティ対策が欠かせません。

サイバーセキュリティ対策の基本方針

では、製造業がサイバー脅威に立ち向かうには、どのような対策が求められるのでしょうか。ここでは、サイバーセキュリティ対策の基本的なアプローチを解説します。

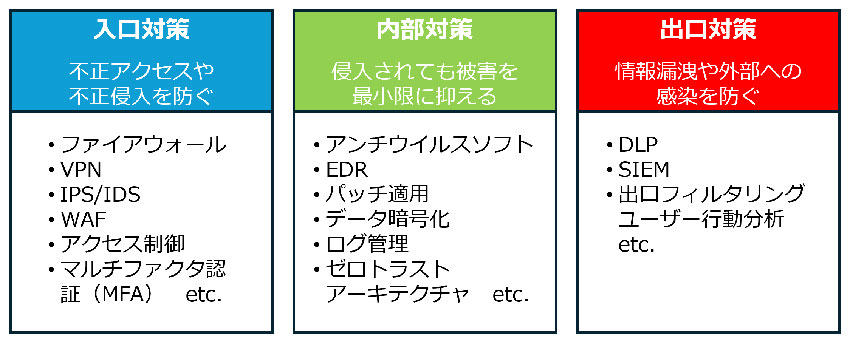

サイバー攻撃の手法は日々高度化しており、単一の対策だけでは防ぎきれません。そのため、複数の対策を組み合わせ、多層的に防御する「多層防御」の考え方が重要です。

多層防御のポイントは、以下の3つです。

- 入口対策:不正アクセスや不正侵入を防ぐ

- 内部対策:侵入されても被害を最小限に抑える

- 出口対策:情報漏洩や外部への攻撃を防ぐ

これらを実現するための対策の具体例としては、次のようなものがあります。

- ファイアウォール、VPN、IPS/IDSなどによるネットワーク防御

- アンチウイルスソフト、不正侵入防止システム(IPS)によるエンドポイントの保護

- 脆弱性管理(パッチ適用)と最新のセキュリティアップデート

- ゼロトラストアーキテクチャによるアクセス制御と認証管理

- アプリケーションの安全性を高めるセキュアコーディング

- 暗号化による保存データ・通信データの保護

- セキュリティログの一元管理とインシデント対応

また、これらの技術的対策に加え、人的対策、物理的対策も欠かせません。

多層防御のポイント

人的対策としては、従業員に対するセキュリティ教育・啓発を徹底し、セキュリティポリシーの遵守を促すことが重要です。例えば、標的型攻撃メールの見分け方や、不審なメールの報告方法などを周知徹底します。物理的対策としては、工場内の重要エリアへの入退室管理、USBメモリなどの可搬媒体の利用制限、PCの盗難防止などが挙げられます。これらの対策を適切に組み合わせ、PDCAサイクルを回しながら継続的に改善・強化していくことが肝要です。

また、セキュリティ対策の検討にあたっては、自社の事業特性に合わせて対策の優先度を見極めることも重要です。例えば、機密情報を多く扱う企業であれば情報漏洩対策に、工場の制御システムへの依存度が高い企業であればICS(制御システム)のセキュリティ対策に注力するといった具合です。リスクアセスメントを通じて自社の守るべき資産を明確にし、その重要度に応じて人的リソースや予算を適切に配分することが求められます。

製造業におけるサイバーセキュリティの課題と対策

スマートファクトリーとIoTセキュリティ

近年、製造業ではスマートファクトリー化が加速しており、IoTデバイスの導入が急速に進んでいます。(「スマートファクトリー」については「スマート工場とは何か、工場へのIoT導入でできること」もご参照ください。)インターネットイニシアティブ(IIJ)が国内の製造業を対象に行った調査※1によると、回答企業が検討している取り組みでは、製造プロセスで収集したデータの製品品質向上に向けた活用(42.4%)、工場内のエネルギーの使用量や用途の可視化と最適化(38.0%)、IT/OTの活用による人の作業の削減や人員の効率化(36.8%)、IT/OTを活用した設備稼働率改善や生産プロセス短縮(35.8%)、センサーやAIを活用した設備保全(35.6%)、IT/OTの活用による業務の標準化やノウハウの可視化精度の向上および技術継承(35.0%)と、スマートファクトリーに関連するものが上位を占めています。

しかし、製造現場にIoTが導入されることで、生産性の向上や品質管理の高度化が期待される一方、新たなセキュリティリスクも発生します。具体的には、以下のような問題が挙げられます。

- 脆弱なIoTデバイスがサイバー攻撃の侵入口になる

- 大量のIoTデバイスが踏み台にされ、DDoS攻撃に悪用される

- IoTデバイスを通じて、社内ネットワークに侵入される

- 制御システムにマルウェアが感染し、生産ラインが停止する

- 工場の稼働データが外部に流出する

トレンドマイクロが2020年11~12月に実施した、日本、米国、ドイツの3カ国500人を対象とした「スマートファクトリーにおける実態調査」※2の結果によると、スマートファクトリーでサイバー攻撃を経験した企業は約61.2%で、その経験者の内74.5%が生産システムの停止を伴う被害にあっています。また4日以上の生産システム停止期間が発生したのが43.4%で、大きな影響が既に生まれていることが見て取れます。

また、日立ソリューションズが2021年8月に国内の製造業界のセキュリティ担当者86名を対象に実施した調査※3でも、約66%の企業がスマートファクトリーを「導入済み、もしくは導入決定・検討中」と回答しており、ものづくりの現場でもDXが着々と進んでいることがわかります。一方で、工場などの制御システムを対象にセキュリティ対策を行っている企業は約7割にとどまり、その対策が「安全だと思う」と言い切れる企業はわずか14%でした。

このように、国内外でスマートファクトリー化が進む中、製造業のサイバーセキュリティリスクは拡大しています。また、セキュリティの課題は特定の1つの項目に集中しているのではなく、複数の課題が混在している状況にあるため、トータルでセキュリティ対策を行うことが重要といえるでしょう。工場での導入が進むIoTにおいては、IoTデバイスのセキュリティ対策に加え、制御システムを守るためのゾーン防御など多層的なアプローチが求められます。

では、具体的にどのようなセキュリティ対策を講じるべきでしょうか。スマートファクトリーのIoTセキュリティ対策のポイントとしては、以下のようなものが挙げられます。

- IoTデバイスの可視化と管理

- 工場内のすべてのIoT資産を可視化し、セキュリティ状況をリアルタイムに把握する

- 脆弱性情報を収集し、必要なパッチを適用する

- ネットワークのセグメンテーション

- 工場ネットワークをゾーン(セグメント)に分割し、ゾーン間の通信を制限する

- 重要度の高い制御システムを他のシステムから分離する

- 認証とアクセス管理の強化

- IoTデバイスとユーザーの認証を徹底し、不正アクセスを防止する

- 最小権限の原則に基づき、必要最小限のアクセス権を付与する

- 暗号化の徹底

- IoTデバイス上のデータを暗号化し、情報漏洩を防ぐ

- ネットワーク経由の通信は暗号化し、盗聴を防止する

- セキュリティログの監視・分析

- IoTデバイスのログを一元的に収集し、リアルタイムに監視・分析する

- 不審な挙動を検知し、迅速にインシデント対応を行う

これらの対策を支援するセキュリティプラットフォームとして、「Microsoft Defender for IoT」がお勧めです。

Microsoft Defender for IoTは、IoT/OTデバイスを自動的に検出し、インベントリ化するプラットフォームです。ネットワークに接続するだけで、工場内のデバイスを可視化し、脆弱性やリスクを評価できます。また、機械学習を活用した異常検知機能により、IoTデバイスの不審な動作をいち早く検知。ポリシーベースのアラートにより、セキュリティインシデントの早期発見と対応が可能です。

また、Microsoft Defender for IoTは、主要な産業用プロトコル(Modbus, OPC-UA, DNP3など)に対応しており、制御システム特有の通信動作を可視化・監視できる点も特長です。

実際、あるFAシステムをはじめとする各種機器の開発・設計・製造・販売を手がける会社では、「Microsoft Defender for IoT」の導入により、工場内の制御機器やネットワーク機器がすべて可視化されたことで、セキュリティリスクの全容を把握できるようになりました。脆弱な通信の検知とアラート設定により、インシデントの早期検知と対処が可能になった結果、セキュリティ運用負荷が大幅に低減したとのお声をいただいています。

このように、制御システムを安全に保護し、工場を止めないセキュリティ運用を実現するためには、IoT環境に最適化されたセキュリティプラットフォームの活用が有効です。Microsoft Defender for IoTのような先進的なソリューションを活用し、製造業のDXとセキュリティ強化を両立させることが求められます。

東京エレクトロンデバイスでは、Microsoft Defender for IoTの導入支援サービスを提供しています。お客様の工場環境に合わせたセンサーの設置や、ダッシュボードの設定、アラートの調整など、スムーズな導入をサポートいたします。加えて、制御システムに精通したセキュリティエキスパートが、お客様に寄り添った運用支援を行います。Microsoft Defender for IoT導入をご検討中の方はぜひ「ソリューション|Microsoft Defender for IoT」もご参照ください。

工場セキュリティ:制御システム(ICS)の保護と管理

スマートファクトリーのセキュリティを考える上で、制御システム(ICS: Industrial Control System)の保護は特に重要です。ICSは、製造設備の制御や監視を行うシステムの総称で、DCS(分散制御システム)、PLC(プログラマブルロジックコントローラ)、SCADAシステムなどが含まれます。

従来、ICSは独立したネットワークで運用されることが多く、外部からの直接的な攻撃リスクは限定的でした。しかし、近年はIIoT(産業用IoT)の普及に伴い、ICSがインターネットに接続されるケースが増えています。その結果、ICSを狙ったサイバー攻撃が増加しており、制御システムのセキュリティ確保が喫緊の課題となっています。

ICSへの代表的な攻撃としては、制御コマンドの改ざん、制御ロジックの変更、マルウェア感染などが挙げられます。ICSは物理的な装置の制御を担うため、サイバー攻撃は製品の品質低下や設備の損傷、ひいては従業員の安全にも影響を及ぼしかねません。

こうした脅威から工場を守るには、ICSに特化したセキュリティ対策が不可欠です。具体的な対策のポイントは、以下の通りです。

- ネットワークのセグメンテーション

- 工場ネットワークを「情報ゾーン」「制御ゾーン」などに分割し、ゾーン間の通信を制限

- ファイアウォールやVPNを用いてゾーン境界を防御

- 制御機器の資産管理

- 工場内のすべての制御機器を把握し、インベントリを作成

- 制御機器のライフサイクル管理(導入、変更、廃棄)を徹底

- 脆弱性管理

- 制御機器やファームウェアの脆弱性情報を収集

- 計画的にセキュリティパッチを適用し、脆弱性を解消

- アクセス管理

- 制御システムへのアクセス権を最小限に限定

- マルチファクター認証やワンタイムパスワードを導入

- マルウェア対策

- ウイルス対策ソフトの導入と定義ファイルの最新化

- ホワイトリスト方式でマルウェアの実行を制御

- 監視とログ管理

- ネットワークトラフィックとシステムログを常時監視

- SIEMなどを用いてログを一元管理し、不審な挙動を検知

制御システムのセキュリティ対策を進める上では、後述する、国際標準規格「IEC 62443」が指針になります。IEC 62443は、制御システムのセキュリティを体系化したフレームワークで、リスクアセスメントの実施方法や、セキュリティ要件の定義、セキュリティ対策の導入プロセスなどを規定しています。また、制御システムを防御する上では、機器ベンダーとの連携も重要なポイントです。それぞれの制御機器に応じたセキュリティ設定や、脆弱性情報の入手、パッチ適用時の検証など、ベンダーの知見を活用することが求められます。なお、IEC 62443については、本記事の「制御システムセキュリティの国際標準『IEC 62443』」で解説しています。

さらに、前述のMicrosoft Defender for IoTは、制御システムのセキュリティ対策にも効果を発揮します。プロトコルレベルでの可視化と異常検知、資産インベントリ、脆弱性評価など、制御システム特有のセキュリティ課題に対応した機能を提供します。

東京エレクトロンデバイスでは、お客様の制御システム環境に合わせたMicrosoft Defender for IoTの導入支援に加え、制御ネットワークの設計やゾーニング、機器のセキュリティ設定、運用ルールの策定など、トータルなコンサルティングサービスをご用意しています。

前述の製造業のお客様では、工場ネットワークのセグメンテーションに加え、Microsoft Defender for IoTによる制御システムの可視化・監視を組み合わせることで、強固な多層防御を実現されています。制御ネットワークに特化したセキュリティポリシーを策定したことで、システム停止などの重大インシデントを未然に防止できているとのことです。工場システムの安全稼働は製造業の生命線であり、ビジネスを左右する重要課題と言えます。ICS環境に合わせたセキュリティ対策により、工場を止めないセキュアな制御システム運用を実現することが求められます。

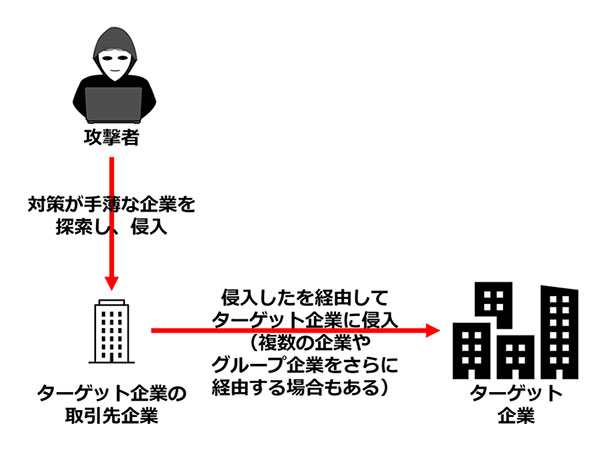

サプライチェーンセキュリティ:パートナー企業との協調

製造業のサイバーセキュリティを考える上で、サプライチェーン全体での取り組みも欠かせません。原材料や部品の調達から、製品の物流・販売に至るまで、多くのビジネスパートナーとつながっているのが製造業の特徴です。

問題は、サプライチェーン上のどこかひとつの企業でセキュリティ事故が発生すると、その影響が連鎖的に広がることです。例えば部品サプライヤーからマルウェアに感染した部品が納入されれば、完成品メーカーの工場にも被害が及びます。

このように、サプライチェーン攻撃のリスクは年々高まっており、サプライチェーン全体でのセキュリティ管理が重要になっています。

サプライチェーンセキュリティを推進する上でのポイントは、以下の3点です。

- サプライヤーのセキュリティリスク評価

- 各サプライヤーのセキュリティ対策状況を定期的に確認

- アンケートなどを用いて、客観的にリスクを評価

- セキュリティ要件の明確化と契約への反映

- 調達先に求めるセキュリティ基準を明文化

- 取引基本契約書などにセキュリティ条項を盛り込む

- サプライヤーとのコミュニケーション強化

- 脆弱性情報やインシデント情報を迅速に共有

- 定期的な情報交換会などを通じて連携を強化

特に、調達先の選定においては、セキュリティ対策状況を重要な評価基準に加えることが望まれます。調達仕様書にセキュリティ要件を明記し、第三者評価の結果などの提出を求めることも有効でしょう。

また、セキュリティ事故発生時の対応手順をサプライヤーと事前に取り決めておくことも重要です。それぞれの役割分担や責任分界点を明確にし、緊急時にスムーズな連携が取れる体制を整えておく必要があります。

こうしたサプライチェーンセキュリティの取り組みを支援するのが、Microsoft の「Azure Sentinel」です。Azure Sentinel は、クラウドネイティブの SIEM(セキュリティ情報およびイベント管理)とSOAR(セキュリティオーケストレーション、自動化、およびレスポンス)を統合したプラットフォームです。Azure Sentinel は、Microsoft 365 Defender などのマイクロソフトセキュリティソリューションに加え、シスコ、パロアルト、F5 など幅広いサードパーティ製品との連携が可能。エンドポイントやネットワーク機器、クラウドサービスなど、あらゆるソースからのセキュリティデータを統合し、AIを活用した相関分析により高度な脅威を検出します。これをサプライチェーンセキュリティに適用することで、サプライチェーン全体の脅威検知能力を高めることができます。例えば、サプライヤー側のエンドポイントで不審な挙動が検知されれば、Azure Sentinel のアラート機能を通じて、即座に完成品メーカー側にも共有。影響範囲の特定や対処の迅速化が可能になります。

製造業のサイバーセキュリティにおいては、自社単独の取り組みでは限界があります。サプライチェーン全体でのセキュリティ管理体制を整え、関係するビジネスパートナーとの緊密な連携を図ることが重要と言えるでしょう。

東京エレクトロンデバイスでは、Microsoft Azureの導入支援を通じて、お客様のサプライチェーンセキュリティの強化をサポートしています。

制御システムセキュリティの国際標準「IEC 62443」

制御システムのセキュリティを考える際の指標となるのが、国際電気標準会議(IEC)が策定した「IEC 62443」シリーズの標準規格です。

IEC 62443は、制御システムのセキュリティ管理について、ポリシーレベルから個々のコンポーネントまでを体系化した業界標準で、以下のような目的を掲げています。

- 制御システムに対するサイバー攻撃のリスクを低減すること

- リスクアセスメントを含む包括的なサイバーセキュリティ管理プログラムを提供すること

- 制御システム全体およびコンポーネントに適用するセキュリティ要件を定義すること

この規格は、4つのドキュメント群から構成されており、それぞれ異なる対象に向けたセキュリティ要件やガイドラインを提供しています。

| ドキュメント番号 | 項目 | 説明 |

|---|---|---|

| IEC 62443-1 | 概要、用語の定義、一般概念 | 全体の基本概念や用語の定義を示した上位文書 |

| IEC 62443-2 | 運用ポリシーと手順 | 組織の観点からのサイバーセキュリティマネジメントシステムの要件 |

| IEC 62443-3 | システムセキュリティ要件とセキュリティレベル | システムを構成する製品を統合する際のセキュリティ要件 |

| IEC 62443-4 | コンポーネントの製造とサプライチェーンにおけるセキュリティ | 組込み機器などの個々のコンポーネントに対するセキュリティ要件 |

このように、IEC 62443は、制御システムに関わるすべてのステークホルダー(資産所有者、システムインテグレータ、製品ベンダーなど)に対して、セキュリティ対策の指針を提供しています。

この規格の特徴は、セキュリティ対策のレベルを「セキュリティレベル(SL)」として定義している点にあります。セキュリティレベルは、SL1(最低限の保護)からSL4(最も厳格な保護)までの4段階で表され、対象となるシステムに求められるセキュリティ強度に応じて適切なレベルを選択します。各セキュリティレベルには、具体的なセキュリティ要件が定義されており、システム設計や運用に反映させることになります。例えば、SL2では「個々のユーザーの認証」が要求されるのに対し、SL3では「ユーザーアカウントの管理」まで求められます。(「IEC 62443」のSLについては「スマートファクトリー時代の工場セキュリティ ~国際標準IEC62443で工場を守る」もご参照ください。)

IEC 62443に準拠したセキュリティ対策を実施することで、制御システムに対する一貫したリスクマネジメントが可能になります。もちろん、全ての要件を一気に満たすのは容易ではありませんが、自社の事業リスクに合わせて段階的にセキュリティレベルを引き上げていくことが望まれます。

そして、この取り組みを後押しするのが、IEC 62443への適合性評価制度です。第三者認証機関が、製品やシステムがIEC 62443の要件を満たしているかを客観的に評価。認証を取得することで、自社の制御システムセキュリティが国際水準にあることを対外的にアピールできます。

また、IEC 62443は、制御システムのライフサイクル全体を通じたセキュリティ管理を重視しており、機器の設計・開発から、導入、運用、廃棄に至るまで、一貫したセキュリティ対策が求められます。このため、制御システムの設計・構築を担うシステムインテグレータと、機器やソフトウェアの提供を担うベンダー間の密接な協調が不可欠です。それぞれが自社の役割に応じたセキュリティ要件を理解し、連携してシステム全体のセキュリティ品質を高めていく必要があります。

以上のように、IEC 62443は制御システムセキュリティの国際的な指標として広く認知されつつあります。グローバルに事業を展開する日本企業にとっても、IEC 62443への対応は今や避けて通れない課題と言えるでしょう。

規格の要求事項を満たすためには、制御システムに関する深い知見とセキュリティの専門性が求められ、制御システム環境に合わせて、ギャップ分析によるリスク評価から、実装計画の策定、社内体制の整備まで多くのことを行う必要があります。

東京エレクトロンデバイスでは、セキュリティ設計や脆弱性対策において、Microsoft Azure セキュリティサービス群との連携を視野に入れながら、最適なソリューションをご提案し、製造業のお客様の安全・安心な制御システム構築をお手伝いします。

サイバー攻撃の脅威と対策の事例

ランサムウェア攻撃の脅威と対策

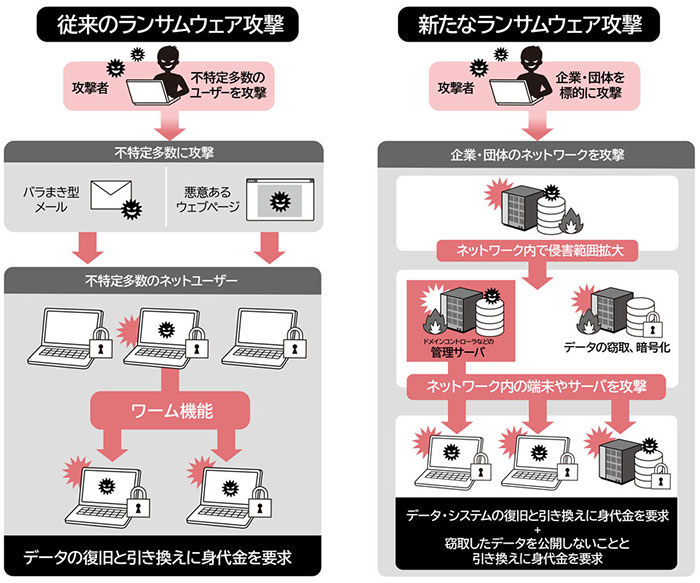

ランサムウェア攻撃による被害が深刻化しています。ランサムウェアとは、コンピューターウイルスの一種で、感染するとファイルを暗号化し、復号と引き換えに身代金を要求してくるものです。標的となった企業では、業務データを失うだけでなく、業務システムの停止によって事業継続が脅かされるなど、甚大な被害が発生しています。

警察庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」※4によると、令和4年の230件から微減しているものの、令和5年のランサムウェアによる被害件数は197件と高止まりの状況が続いています。また、データを暗号化せずに窃取し身代金を要求する「ノーウェアランサム」攻撃の被害も30件確認されました。

一方、IPAが発表した「情報セキュリティ10大脅威 2024」※5では、組織における脅威の1位にランサムウェアによる被害が選ばれ、9年連続でランキングに含まれています。このことからも、ランサムウェアがいかに企業にとって大きな脅威であるかがわかります。

実際に、Trellixが発表した「2022年の10大セキュリティ事件」※6を見てみると、ランサムウェアに関連する事例が複数件挙げられています。第2位には大手自動車メーカーの主要仕入れ先である部品メーカーがサイバー攻撃を受け、自動車メーカーが国内全14工場、28ラインを停止した事例が選ばれました。また第6位には、大手自動車メーカーグループの海外自動車部品メーカーがランサムウェアのサイバー攻撃を受け、15万7000件以上、1.4テラバイトのデータを公開される恐れがあったケースがランクインしています。さらに第7位には、関西地方の医療機関がランサムウェア被害を受け、電子カルテシステムに障害が発生し通常診療ができなくなった事例が挙げられました。これらの事例は、ランサムウェア攻撃が企業の事業継続に大きな影響を与えるだけでなく、個人情報の流出といった二次被害につながる可能性もあることを示唆しています。

ランサムウェアへの対策としては、システムの脆弱性を修正し、定期的なバックアップを取ることが重要です。また、万が一感染した場合に備え、事前にインシデント対応計画を策定しておくことも有効でしょう。警察庁の報告書でも、被害企業の86%がバックアップを取得していたものの、そのうち78%が復元できなかったと回答しており、適切なバックアップ運用の重要性が指摘されています。

さらに、警察庁では令和4年4月にサイバー警察局・サイバー特別捜査隊を設置し、サイバー事案への対処能力の強化を図っています。令和5年には国際連携によってランサムウェア事案の被疑者検挙につながるなど、警察による取り組みも強化されてきました。企業においても、セキュリティ対策の継続的な見直しと、関係機関との連携を通じて、ランサムウェア攻撃の脅威に備えていく必要があるでしょう。

製造業でも、工場の制御システムがランサムウェアに感染し、生産ラインが停止するといった深刻な事例が報告されています。

2019年には、大手アルミニウム製造会社がランサムウェア「LockerGoga」に感染し、世界規模の生産停止に追い込まれました。工場で操業がストップし、一部の工場では1週間以上にわたって生産再開できない事態となったといいます。ランサムウェアによる被害額は約3500万ドルに上ったと言われています。

さらに、2020年には、ドイツの自動車部品サプライヤーがランサムウェア「Sodinokibi」に感染。同社の製造拠点が操業停止に追い込まれ、自動車大手への部品供給が滞る事態となりました。

こうした事例を見ると、ランサムウェア対策の重要性は明らかです。特に製造業では、以下のような点に留意が必要でしょう。

- レガシーシステムへのセキュリティパッチ適用

- 古いOSやソフトウェアを使い続けるシステムは、ランサムウェアに狙われやすい。脆弱性対策を徹底する

- ネットワークのセグメンテーション

- 工場ネットワークを適切に分離することで、感染の拡大を防ぐ

- 定期的なバックアップの取得

- 万一の感染に備え、重要データの定期バックアップを欠かさない

- ユーザー教育の徹底

- 不審なメールの添付ファイルを開かない、怪しいWebサイトにアクセスしないなど、基本的な注意点を周知徹底する

- インシデント対応計画の策定

- ランサムウェア感染を想定したインシデント対応手順を予め定めておく

東京エレクトロンデバイスでは、これらのランサムウェア対策をトータルにサポートするとともに、EDRソリューションによるリアルタイムな検知・対処など、多層的な防御策のご提案も行っております。

サプライチェーン攻撃の脅威と対策

近年、ランサムウェア攻撃は企業のネットワークを経由して行われるようにもなってきました。先述のランサムウェア攻撃の脅威は、需要会社と供給会社はネットワークでつながっていることもあり、サプライチェーンセキュリティの観点からも重要です。部品サプライヤーなどがランサムウェアに感染すれば、サプライチェーン全体に影響が波及します。

ランサムウェア攻撃のプロセス

(出所:政府広報オンライン「ランサムウエア、あなたの会社も標的に?被害を防ぐためにやるべきこと」(22年11月))

サプライチェーン攻撃でリスクが波及する

このようなサプライチェーン攻撃のリスクに備えるには、前述のような取引先のセキュリティリスク評価や、脅威情報の共有などが欠かせません。また、セキュリティインシデントの対応においても、サプライチェーン全体での連携が重要になります。例えば、サプライヤー側でランサムウェアの検知があった場合、直ちに関係各社に情報共有し、脅威の連鎖を食い止める必要があります。

その意味で、マイクロソフトのセキュリティ製品群は、サプライチェーン全体の防御力強化に大きな効果を発揮します。各社がそれぞれのセキュリティ環境をクラウド上で統合管理することで、サプライチェーン全体の可視性が高まり、迅速な検知・対処が可能になるのです。

東京エレクトロンデバイスは、Microsoft Azureをお客様のサプライチェーンに合わせてご提案します。業界に特化したユースケースをご提供することで、サプライチェーンセキュリティのレベルアップを支援します。

標的型攻撃の脅威と対策

製造業が直面するサイバー脅威として、もうひとつ見逃せないのが標的型攻撃です。特定の企業や組織を狙って巧妙に仕掛けられるサイバー攻撃で、製造業の機密情報を狙ったものが増えています。

標的型攻撃の代表的な手口が、標的型メールです。企業の担当者になりすましたメールに、マルウェアを仕込んだ添付ファイルやリンクを含めます。それを開かせることで、社内ネットワークに侵入し、機密情報を窃取するのです。2020年には、大手自動車メーカーがこの手口で機密情報を流出する事件がありました。サプライチェーン関係者を装った標的型メールにより、多くの機密ファイルが盗み出されたと報じられています。

また、標的型攻撃では、水飲み場型攻撃と呼ばれる手口も使われます。製造業界のニュースサイトなど、ターゲットとなる企業の関係者がよくアクセスするWebサイトに、マルウェアを忍び込ませる方法です。

こうした巧妙な標的型攻撃に対抗するには、従業員一人ひとりのセキュリティ意識の向上が何より重要です。標的型メールの見分け方など、具体的な事例を交えた教育・訓練を継続的に行う必要があります。

加えて、EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)といったエンドポイントセキュリティ対策の強化も欠かせません。クラウド型のEPP/EDRサービスを導入することで、未知の脅威への対応力を高められます。

マイクロソフトの「Microsoft Defender for Endpoint」は、業界屈指の検知能力を誇るEDRソリューションです。AIを活用した高度な振る舞い検知により、ゼロデイ攻撃などの未知の脅威にも対応。さらに、自動調査・修復機能により、検知から対処までを自動化できます。

東京エレクトロンデバイスのセキュリティエキスパートが、お客様の環境に合わせてMicrosoft Defender for Endpointの導入をサポート。運用負荷を最小限に抑えつつ、標的型攻撃などの高度な脅威に立ち向かうための体制づくりをお手伝いします。

人的セキュリティ:社員教育と意識向上施策

人的脆弱性とインサイダー脅威

サイバー攻撃の脅威を考える上で、技術的対策と並んで重要なのが人的対策です。再三述べてきたように、サイバー攻撃の多くは、従業員のセキュリティ意識の低さにつけ込んで行われます。言い換えれば、人間の心理的な弱みが、サイバー攻撃の突破口になっているのです。

例えば、ソーシャルエンジニアリング攻撃と呼ばれる手口があります。これは、人間の心理を巧みに操り、機密情報を引き出したり、不正な行為を促したりする攻撃です。具体的には、以下のような事例が挙げられます。

- なりすまし

- 企業の担当者や、取引先、関係者などになりすまして接触し、だまし取る。

- おとり

- 魅力的な情報や特典をエサに、個人情報などを入力させる。

- 緊急性を装う

- 至急の対応が必要だと思わせ、冷静な判断を狂わせる。

こうした「人を欺く」攻撃に加え、内部の従業員が意図的に不正を働くケースも後を絶ちません。情報の持ち出しや破壊、ウイルスの意図的な埋め込みなど、インサイダーによる脅威は、外部からの攻撃以上に深刻な被害をもたらす恐れがあります。

このように、「人」に起因するサイバーセキュリティのリスクは、技術だけでは防ぎきれません。従業員一人ひとりのセキュリティ意識を高め、ルールを守る組織文化を醸成していく必要があります。

セキュリティ意識向上のための社員教育

人的セキュリティ対策の要は、何と言っても従業員教育です。サイバー攻撃の手口や、セキュリティ事故の実例など、具体的な脅威を周知することで、一人ひとりの危機意識を高めていきます。

教育の方法としては、以下のようなものが考えられます。

- 定期的な集合研修の開催

- 年に数回、サイバーセキュリティをテーマにした研修を実施。動画教材などを活用するのも効果的。

- eラーニングの活用

- オンデマンド型の教材を用意し、従業員が自由に学べる環境を整備。学習状況を管理し、必要に応じてフォローする。

- 訓練の実施

- 擬似的な標的型メールを送信し、従業員の対応を確認。セキュリティインシデントを想定した訓練も重要。

- セキュリティニュースの発信

- 最新のサイバー攻撃動向や、社内のセキュリティ施策などを、社内報やポータルサイトで定期的に発信。

こうした教育や訓練を通じて、従業員のセキュリティリテラシーを高めていくことが肝要です。

東京エレクトロンデバイスでは、ご登録のみで無料でご視聴いただけるセミナー動画や、セキュリティを含むIoTにおけるAzure活用の各種有償トレーニングをご用意しています。詳しくは、「動画でもっと詳しく学ぶ IoT/OTセキュリティ対策」と「個別有償トレーニング」をご参照ください。

セキュリティ文化の醸成とCSIRT体制の整備

「人」を起点としたセキュリティ対策を進める上では、一過性の教育だけでは不十分です。日々の業務の中でセキュリティを意識し、実践する組織文化を根付かせることが重要となります。そのためには、経営層のコミットメントが何より欠かせません。トップ自らがセキュリティの重要性を発信し続けることで、社内の意識改革を促していく必要があります。 加えて、セキュリティ方針やルールを明文化し、全社で共有することも重要です。情報管理規程など、従業員が守るべき行動基準を定め、浸透を図ります。違反があった場合の罰則規定も整備しておくことが望まれます。

また、セキュリティインシデントに備え、CSIRTの体制を整えておくことも忘れてはなりません。CSIRTとは、Computer Security Incident Response Teamの略で、セキュリティ事故の緊急対応にあたる専門チームのことです。平時から、インシデントの未然防止と検知、事後対応の方法などをCSIRTで定めておきます。いざ事故が発生した際に、迅速かつ適切な対処が取れる体制を整備しておくのです。

セキュリティ対策の真の目的は、事業継続性の確保にあります。その実現のカギは「人」であり、組織文化です。東京エレクトロンデバイスは、Microsoft Azureのセキュリティサービス群を基盤とした対策を行い、それを社内に定着させていく施策を、お客様とともに進めてまいります。

サイバーセキュリティの将来展望とまとめ

サイバー脅威の進化と今後の課題

ここまで、製造業が直面するサイバー脅威と、その対策について述べてきました。しかし、サイバー攻撃の手口は日々進化を続けており、私たちの想定を超える脅威が現れる可能性は十分にあります。

近い将来、最大の課題のひとつとなるのがAIを活用したサイバー攻撃です。人工知能技術が進歩するにつれ、高度なサイバー攻撃を行うための悪用が現実の脅威となりつつあります。

例えば、AIを利用することで、ターゲットとなる個人や組織のコミュニケーションスタイルや行動パターンを学習し、自動的に説得力の高いフィッシングメールを作成することが可能になります。そうしたAIが生成するスピアフィッシング攻撃は、人間では検知が極めて困難でしょう。

もうひとつのリスクが、AIを悪用した偽情報やフェイクコンテンツの拡散です。AIを使って本物そっくりの偽の動画や画像を作成するディープフェイク技術は、世論操作や企業の評判を傷つけるために悪用される恐れがあります。取引先を欺くために偽の証拠を捏造するようなことも、もはや絵空事ではなくなりつつあります。

IoT時代を迎え、ありとあらゆるデバイスがネットワークにつながるようになると、攻撃対象領域は拡大の一途をたどります。工場の設備から従業員のウェアラブル端末に至るまで、あらゆるスマートデバイスがサイバー犯罪者にとっての侵入口となる可能性を孕んでいるのです。こうした複雑に相互接続されたデバイスの広大なネットワークを守ることは、極めて困難な課題と言えるでしょう。

新型コロナウイルス感染症の世界的流行により、多くの製造業者がリモートワークを余儀なくされ、社内ネットワークの境界線はさらに曖昧になりました。分散化した勤務環境の中で、エンドポイントと通信経路を保護していくことは、今後の大きな課題となるはずです。

国家レベルの高度なサイバー攻撃のリスクも無視できません。製造業は、軍事転用可能な先端技術を多く保有しています。そうした機密情報を狙ったサイバースパイ活動が活発化する恐れがあります。

このように、製造業のサイバーセキュリティを取り巻く環境は、ますます複雑さを増していくでしょう。個々の脅威に場当たり的に対処するだけでは、もはや立ち行かなくなるはずです。

レジリエンスと事業継続性の重要性

では、この難局に立ち向かうには何が必要でしょうか。

それは、「サイバーレジリエンス」という考え方です。サイバーレジリエンスとは、サイバー攻撃を前提とした上で、その影響を最小限に抑え、速やかに通常状態に復帰する能力を指します。「防げるものは防ぐ」という従来の発想から一歩進んで、「襲われても耐え、立ち直る力」を養うことが求められるのです。

サイバーレジリエンス向上のポイントとしては、以下のようなものが挙げられます。

- リスクベースのアプローチ

- 自社の事業リスクを洗い出し、優先順位を付けて対策を講じる。

- ゼロトラストセキュリティモデルの採用

- 内部・外部を問わず、すべての通信を「信頼せず検証する」。

- インシデント対応力の強化

- 攻撃の検知から封じ込め、復旧、再発防止までのPDCAサイクルを確立する。

- BCP(事業継続計画)との連動

- サイバー攻撃を「不可避の災害」と位置付け、BCPにサイバーインシデント対応を組み込む。

東京エレクトロンデバイスでは、これら4つの観点から、お客様のサイバーレジリエンスを高めるソリューションをご提供しています。マイクロソフトのゼロトラスト・ソリューションを軸としつつ、製造業ならではの事業リスクを踏まえた、実効的なサイバーレジリエンス強化策をご提案します。

まとめ:セキュリティ人材育成と経営課題化の必要性

本記事では、スマートファクトリー化の進展に伴い、製造業のサイバーセキュリティリスクが高まっている状況を概観してきました。IoTやクラウドの活用が不可欠となる一方で、ランサムウェア攻撃をはじめとする脅威が深刻化しているのが実情です。

その対策としては、ネットワークセキュリティ、制御システムセキュリティ、サプライチェーンセキュリティ、人的セキュリティなど、多岐にわたるアプローチが求められます。IEC 62443などの業界標準を踏まえつつ、自社の事業特性に合わせた戦略的な取り組みが肝要と言えるでしょう。

東京エレクトロンデバイスは、マイクロソフトのセキュリティソリューションをベースに、製造業のお客様の課題に寄り添った幅広いサービスを提供しています。

最後に強調しておきたいのは、サイバーセキュリティが経営課題として認識される必要性です。製品の品質や安全性の問題にも直結するサイバーリスクは、もはや「ITの問題」ではありません。トップマネジメント自らがリーダーシップを発揮し、全社を挙げた取り組みを推進することが何より重要です。

加えて、セキュリティ人材の確保・育成は待ったなしの課題と言えます。専門スキルを持つ人材の獲得競争が激化する中、社内でのセキュリティ人材の育成に計画的に取り組む必要があります。女性や中高年といった多様な人材の活用など、幅広い人材ソースの開拓も視野に入れるべきでしょう。

製造業のDXを真に成功させるためには、サイバーセキュリティの確保が不可欠の前提条件となります。セキュリティは「コスト」ではなく「投資」であり、デジタル時代の競争力の源泉ととらえる視点が欠かせません。

その先進的な取り組みを、マイクロソフトのテクノロジーと東京エレクトロンデバイスのソリューションで力強くご支援します。製造業のお客様との信頼関係を礎に、ゼロトラストでレジリエンスな「セキュリティ4.0」の実現を目指します。

サイバーセキュリティに関するFAQ

- Q. サイバーセキュリティ対策のコストと費用対効果は?

- A. 適切な対策により、サイバー攻撃による事業損失を防げます。長期的視点で投資対効果を考えるべきです。

- Q. 中小企業向けのセキュリティ対策のポイントは?

- A. クラウドサービスを活用し、手間とコストを抑えつつ効果的に対策しましょう。従業員教育も忘れずに。

- Q. サイバー保険の役割と選定ポイントは?

- A. 損害賠償リスクを移転できるメリットがあります。補償内容と保険料のバランスを見極めることが肝要です。

- Q. 工場システムのクラウド化におけるセキュリティ対策は?

- A. クラウドならではの責任共有モデルを理解し、適切に役割分担しましょう。Microsoft Azureなら高度なセキュリティ機能を活用できます。

- Q. セキュリティ対策で何から始めるべき?

- A. まずは資産(データ、システム)の棚卸しと重要度評価を行いましょう。その上でリスクマネジメントに基づく優先順位付けを。